Các cuộc tấn công bằng ransomware diễn ra trong môi trường ảo hóa và một số phương thức hạn chế các cuộc tấn công này ( follow cyber-attack kill chain).

Trong thời gian gần đây, CMC Telecom Incident Response team đã chứng kiến sự gia tăng của các cuộc tấn công bằng ransomware nhắm vào các môi trường ảo hóa, đặc biệt là nhằm vào cơ sở hạ tầng VMware ESXi. Nền tảng ảo hóa là thành phần cốt lõi của cơ sở hạ tầng CNTT của một tổ chức, tuy nhiên chúng thường dính phải các lỗ hổng và những sai lầm về config, khiến chúng trở thành mục tiêu dễ dàng bị khai thác, tấn công của hacker.

Qua các phân tích của CMC Telecom cho thấy các vector tấn công này thường được sử dụng bởi các tools và nhóm ransomware như LockBit, HelloKitty, BlackMatter, RedAlert (N13V), Scattered Spider, Akira, Cactus, BlackCat và Cheerscrypt, đăc biệt gần đây là các loạ: Lockbit, Phobos, Frog.

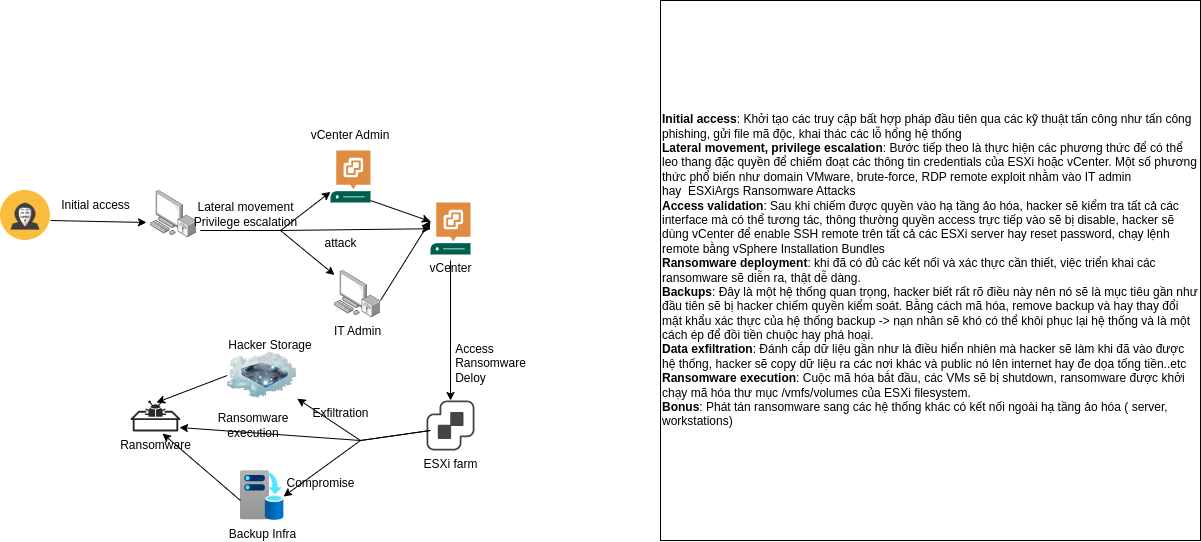

Thông qua nhiều cuộc điều tra sự cố mà CMC Telecom tham gia, team đã xác định được rằng các cuộc tấn công này luôn follow theo mô hình tấn công điển hình và hacker luôn hiểu rõ các giải pháp và chiến lược phòng thủ của tổ chức.

Chúng tôi sẽ mô tả lại cách các cuộc tấn công bằng ransomware trên môi trường ảo hóa theo từng giai đoạn của kill chain, bên cạnh đó cung cấp một số phương thức, chiến lược giảm thiểu cũng như các chiến thuật cụ thể, có thể hành động để bảo vệ chống lại các mối đe dọa này, đảm bảo khả năng phục hồi của hệ thống trong môi trường ảo hóa.

I/ Attack Phases

Dưới đây là luồng và phase tương ứng của nó theo như điều tra một số sự vụ gần đây của CMC Telecom

II/ How to prevention

Một số khuyến nghị để có thể hạn chế được cuộc tấn công của ransomware trên môi trường ảo hóa VMWare và các môi trường ảo hóa khác.

Đây hoàn toàn không phải là giải pháp đầy đủ hay hoàn hảo, tất cả vẫn sẽ phải phụ thuộc cách thức thiết kế triển khai & con người vận hành của chính tổ chức.

Một số yếu tố chính giảm thiểu, tăng khả năng khôi phục sau các cuộc tấn công vào hạ tầng ảo hóa VMware.

1/Monitoring

Đây là công việc cực kỳ quan trọng, giám sát liên tục và hệ thống phải đầy đủ dữ liệu logs để đảm bảo việc phát hiện sớm nhanh chóng các cuộc tấn công, các hành vi bất thường và là nơi để điều tra sự cố khi xảy ra.

a. Logs

- Logs của ESXi, vCenter, storagephari được cấu hình thu thập tới hệ thống SIEM để lưu trữ, tạo tương quan cảnh báo. Nếu lưu trữ tạo local các hệ thống điều này sẽ khiến nó bị mất đi lượng dữ liệu quan trọng vì hacker có thể xóa nó để che giấu vết. Đương nhiên là SIEM phải có cơ chế sao lưu và đảm bảo được tính toàn vẹn khi lưu trữ tập trung trên nó.

- Tham khảo cách config cho ESXi: https://knowledge.broadcom.com/external/article?legacyId=2003322 và vCenter: https://docs.vmware.com/en/VMware-vSphere/8.0/vsphere-vcenter-configuration/GUID-9633A961-A5C3-4658-B099-B81E0512DC21.html

- ESXi log: https://docs.vmware.com/en/VMware-vSphere/7.0/com.vmware.vsphere.monitoring.doc/GUID-832A2618-6B11-4A28-9672-93296DA931D0.html

- Đặc biệt lưu ý nếu SIEM được chạy trên hạ tầng ảo hóa này, rất có thể nó cũng sẽ ra đi theo cùng với việc mã hóa như một số trường hợp sự cố mà chúng tôi đã gặp.

b. Correlation

Một số sample về việc correlation như nào để phát hiện hành vi bất thường:

- Change password

- Change configuration ( disable security, install third-party, ..etc)

- Shutdown tất cả các VMs ( hầu hết các cuộc tấn công trước khi diễn ra sẽ shutdown toàn bộ VMs trên hạ tầng ảo hóa)

Một số signarute có thể khởi tạo để phát hiện như: *./encryptor*, *sudo ./encryptor, *encryptor/vmfs/volumes* hay các logs login/logout trong /var/log/auth.log

Các tổ chức nếu tích hợp với AD thì cần phải bổ sung thêm các correlation về việc thay đổi với group liên kết với vCenter Admin.

Một số EventID AD cần để ý như: 4728, 4732, 4756

Enable Audit account management trong Group Policy settings.

Hầu hết các phân tích sự cố mà team thực hiện đều cho thấy hacker sử dụng ESXi profiles mà k cần phải trực tiếp vào các ESXi host để thực hiện leo thang đặc quyền thông qua thay đổi cấu hình của các service đang chạy, AD intergrate (Host [host-name] has been added to the Active Directory domain [domain-name]) , hay change password root ( Applying password change for root user on host [host-name]) -> logs được lưu trong vCenter ‘vpxd.log’ và ESXi ‘hostd.log’ ( Profile [profile-name] has been applied to host [host-name]).

2/Backups

Đây là biện pháp quan trọng và cũng là cái để có thể khôi phục được hệ thống nếu có sự cố.

Tất cả các quy tắc sao lưu an toàn đều đã có nhưng làm thế nào để đảm bảo nó.

Đảm bảo rằng các bản backups hoạt động và được lưu trữ ở một vị trí an toàn để trong trường hợp khẩn cấp, sự cố có thể dùng được nó

Mộttrong những cách mà hacker đảm bảo việc hạ hoàn toàn hạ tầng là nhắm mục tiêu vào backup infra – vì vậy đây là nơi cần phải đảm bảo cực kỳ tốt.

a. Scoping

Đương nhiên là backups phải đầy đủ cho toàn bộ dữ liệu, hạ tầng của tổ chức.

Nó phải bao gồm tất cả các tài sản quan trọng của tổ chức, bao gồm cả infrastructure support.

Việc xác định tài sản này rất quan trọng như trong tiêu chí của Recovery Time Objective (RTO).

b. Method

Tối thiểu nên lưu trữ các backup trên các hệ thống storage backup tốt nhất, bất biến. Cách tiếp cận này đảm bảo rằng một khi bản backups đã được tạo, nó sẽ không thể bị xóa cho đến khi hết thời gian lưu giữ được chỉ định.

c. Testing

Cần phải kiểm thử bản sao lưu về việc nó có thể hoạt động, khôi phục được hay không, đặc biệt có một số dịch vụ hệ thống cần phương thức backup riêng.

d. Location

Điều đặc biệt quan trọng là phải đảm bảo rằng các nơi backup NAS (Network Attached Storage) và SAN (Storage Area Network) hoàn toàn riêng biệt cách ly với môi trường production.

Nói chung là đây là việc thiết kế an toàn từ dedicated hardware, network segment, hay các dịch vụ Cloud Backup. Nguyên tắc này áp dụng được cho các VMs hay các tình huống khác.

Ví dụ: nếu các bản backup được tạo bằng snapshots được lưu giữ ở cùng vị trí lưu trữ với chính máy đó thì sẽ có nguy cơ cao hơn là các hacker sẽ mã hóa các bản backup song song với server. Những kịch bản như vậy hầu hết đều giống với các cuộc tấn công ransomware gần đây.

e. Security

Bảo vệ các bản backup không bị lây nhiễm hay chiếm đoạt.

Authentication + Authorization + Accounting + Confidentiality

Sử dụng multi-factor authentication (MFA) cho việc truy cập backup, trust source, sử dụng jump & PIM/PAM

Tường minh việc ai là người được quyền truy cập và quản lý backup, kiểm soát chặt chẽ Access Control đặc biệt là quyền “delete”.

Giám sát toàn bộ logs và các cảnh báo liên quan tới việc thay đổi trong backup.

Đảm bảo các bản backup được mã hóa và lưu trữ key mã hóa cẩn thận.

Reference: Incident Response Plan

3/ Authentication & Authorization

Yêu cầu MFA và quản lý ủy quyền thật chặt chẽ.

Điều quan trọng là quy trình, chính sách – hacker sẽ tìm con đường yếu nhất trong tổ chức để đi.

Least Privilege – đặc quyền tối thiểu: chỉ những nhân sự được phép mới có quyền để truy cập vào hạ tầng ảo hóa và phải có account đặc quyền riêng và các quyền tối thiểu tường minh được cấp.

Phân tách rõ ràng các nhiệm vụ, đặc quyền theo mức độ, phân loại và dữ liệu sẽ hạn chế được ở mức tối thiểu ảnh hưởng của tấn công.

Ví dụ: Chỉ một team nhỏ mới có quyền truy cập trực tiếp vào ESXi server, đặc biệt là với quyền ‘write’. Vì hầu hết các hoạt động đều sử dụng vCenter để quản lý -> trên thực tế việc vào các ESXi server không phải việc liên tục.

Authentication: luôn luôn dùng MFA cho việc xác thực vCenter ( có thể dùng Radius hoặc cơ chế Smart Authen). https://docs.vmware.com/en/VMware-vSphere/6.7/com.vmware.psc.doc/GUID-ACFFCBEC-6C1C-4BF9-9971-04AEE9362AFE.html

Password cần tuân theo tiêu chuẩn và là duy nhất trên từng server/hệ thống, không sử dụng chung password cho bất kỳ cái nào. ( Nên sử dụng PIM cho việc này), đổi password định kỳ.

Tài khoản root: cần được đặc biệt lưu ý và phải là duy nhất, lưu trữ riêng biệt, thay đổi định kỳ.

4/ Hardening

Quản lý bề mặt tấn công ( attack surface management) – đây là yếu tố quan trọng để giảm thiểu tối đa nhất rủi ro.

Hardening là công việc quan trọng, ví dụ: hacker sẽ không thể thực thi các lệnh nếu policy là signed only

Disable tất cả các protocol remote nhạy cảm k dùng tới như: SSH, RDP..etc, không enable SSH trên ESXi server. Khi cần thiết nên sử dụng iLO, DRAC hoặc chỉ tạm thời enable SSH trong thời gian nhất định và phải disable lại ngay.

Các port management của vCenter như: HTTPS (port 443), vSphere Client console (902 TCP/UDP), vMotion (TCP 8000) cần phải hạn chế và đặc quyền tối thiểu.

Update thường xuyên định kỳ và ngay lập tức nếu có cảnh báo lỗ hổng nghiêm trọng.

Nên có các hệ thống Threat Intelligence để có thể update kịp thời về các lỗ hổng nghiêm trọng, tình hình hoạt động tấn công.

Các giải pháp về vulnerability management là cần thiết để xác định và giải quyết các lỗ hổng bảo mật.

Enable lockdown mode: cấu hình chỉ cho phép quản lý qua vCenter, disable mọi quyền truy cập vào các ESXi trực tiếp. Hạn chế tối đa nhất chế độ Normal lockdown mode, điều này sẽ cho phép cả 2 chế độ là vCenter và console UI, việc này đem lại rủi ro lớn về ATTT. https://docs.vmware.com/en/VMware-vSphere/7.0/com.vmware.vsphere.security.doc/GUID-30A3063D-8E50-4662-916F-620BCA131335.html

Restrict script: disable thực thi các script không được signed trên ESXi (execInstalledOnly) , sẽ hạn chế được việc các script malware thực thi. ( Cần enable UEFI Secure boot & Trusted Platform Module) https://docs.vmware.com/en/VMware-vSphere/7.0/com.vmware.vsphere.security.doc/GUID-9047A43D-BB1F-4878-A971-EEFCAC183C86.html

Segment các server nhạy cảm, tách biệt hoàn toàn.

Các hardening khác tham khảo: https://www.cisecurity.org/partner/vmware

5. Restrictions

Việc quản lý chặt chẽ các policy network sẽ hạn chế được rất nhiều hoạt động của hacker.

Access Control hạn chế cho tất cả thành phần ảo hóa như storage, ESXi, vCenter..etc, segment rõ ràng phân vùng theo quản trị, người dùng …etc

Restrict admin access quản lý chặt chẽ quyền truy cập vào server ESXi và giao diện admin, tuân theo nguyên tắc đặc quyền tối thiểu và trust source. Đặc biệt phân segment thật chuẩn, ví dụ như không cho phép các máy tính cá nhân của bất kỳ nhân sự được phép truy cập trực tiếp tới, only PAM, jump server.

Không cấp quyền truy cập internet nếu không cần thiết (outbound) -> sẽ hạn chế được nhất việc dữ liệu bị sao chép đánh cắp ra ngoài và các rủi ro khác.

Điều quan trọng trong ATTT vẫn phải ở bản thân nhân sự vận hành, thiết kế, ý thức, nhận thức của nhân sự trong tổ chức.

Điểm yếu nhất và rủi ro nhất chính là con người