1. Tổng quan và phân tích

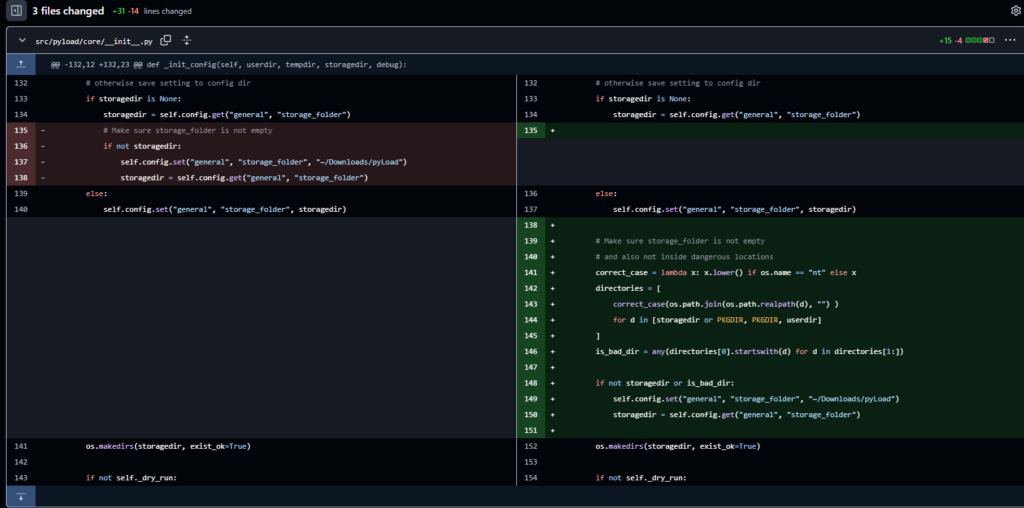

Qua hoạt động theo dõi giám sát diễn biến an toàn thông tin trên không gian mạng, Team CyberSec CMC Telecom ghi nhận lỗ hổng CVE-2024-47821 trong PyLoad – Trình quản lý tải xuống mã nguồn mở được viết bằng Python. Lỗ hổng liên quan đến thư mục /.pyload/scripts chứa các tập lệnh chạy khi hoàn tất một số hành động nhất định. Kẻ tấn công có thể thực thi mã từ xa (RCE) bằng cách tải tệp thực thi xuống thư mục /scripts và thực hiện hành động tương ứng. Điều này có thể thực hiện bằng cách sử dụng API /flashgot.

API flasgot cung cấp tính năng tải xuống tệp từ URL được cung cấp. pyLoad có cơ chế ngăn chặn mọi yêu cầu (request) không phải cục bộ có thể truy cập API này, nhưng việc kiểm tra chỉ dựa vào tiêu đề Host và tiêu đề Referer của yêu cầu đến. Kẻ tấn công có thể đặt hai giá trị này tùy ý, do đó bypass qua các bước kiểm tra này.

Sau khi tệp được tải xuống trong thư mục /scripts, kẻ tấn công có thể thực hiện các hành động độc hại tương ứng và tệp sẽ được thực thi.

2. Ảnh hưởng và giảm thiểu rủi ro

- Lỗ hổng cho phép kẻ tấn công có quyền chỉnh sửa cấu hình trên máy chủ pyLoad có thể thực thi mã từ xa (RCE) và chiếm quyền toàn bộ hệ thống.

- Để giảm thiểu rủi ro, nhà cung cấp khuyến nghị cần cập nhật hệ thống ngay lập tức.

| STT | Product | Phiên bản ảnh hưởng | Phiên bản cần nâng cấp |

|---|---|---|---|

| 1 | pyLoad | < 0.5.0b3.dev87 | >= 0.5.0b3.dev87 |

Có thể vô hiệu hóa pyLoad hoặc hạn chế quyền truy cập cho đến khi áp dụng bản vá.

Triển khai các biện pháp kiểm soát quyền truy cập nghiêm ngặt để hạn chế người dùng có thể thay đổi cài đặt trên máy chủ pyLoad.

**Liên quan