Threat Actor – Shinyc0rp Hacking group

Cảnh báo: Lộ lọt dữ liệu.

Mức độ ảnh hưởng: High

- Tổng quan và phân tích.

Tổng quan.

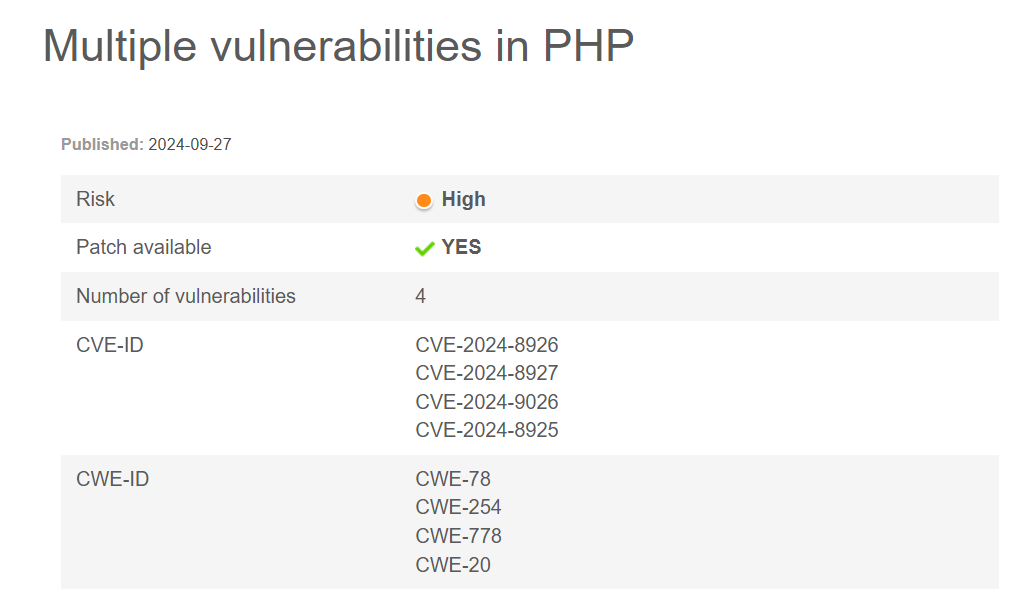

Shinyhunter còn được gọi với các cái tên Shinyhunter hoặc LAPSUS$ Hunter là tổ chức hacker hoạt động chủ yếu vì động cơ tài chính, nổi lên từ khoảng năm 2020. Nhóm này được biết đến với các cuộc tấn công đượct thiết kế tinh vi nhằm đánh cắp dữ liệu lớn từ các công ty lớn, sau đó bán hoặc tống tiền trên dark web. Họ thường sử dụng kỹ thuật social engineering như phishing (lừa đảo qua email) và vishing (lừa đảo qua cuộc gọi thoại) để xâm nhập hệ thống, đặc biệt là các nền tảng đám mây như Salesforce,AWS và Github. Shinyc0rp được cho là có liên kết với các nhóm khác như GnosticPlayers, và đến năm 2025, đã hợp nhất với Scattered Spider (UNC3944) và LAPSUS$ thành liên minh “Trinity of Chaos” (hay Scattered Lapsus$ Hunters), tập trung vào extortion-as-a-service (EaaS). Nguồn gốc của nhóm không rõ ràng, có thể từ Pháp hoặc các khu vực khác, với một số thành viên bị bắt giữ năm 2025.

Ban đầu, Shinyc0rp nổi lên qua các vụ hack quy mô lớn năm 2020, đánh cắp hàng triệu bản ghi dữ liệu từ các nền tảng trực tuyến. Đến năm 2025, hoạt động tăng mạnh với các cuộc tấn công vào SaaS (Software as a Service), dẫn đến rò rỉ hơn 1 tỷ bản ghi từ hàng trăm công ty. Họ hoạt động trên các diễn đàn như BreachForums, Telegram channels, và mới đây là data leak site “Trinity of Chaos” để công bố nạn nhân và đòi tiền chuộc.

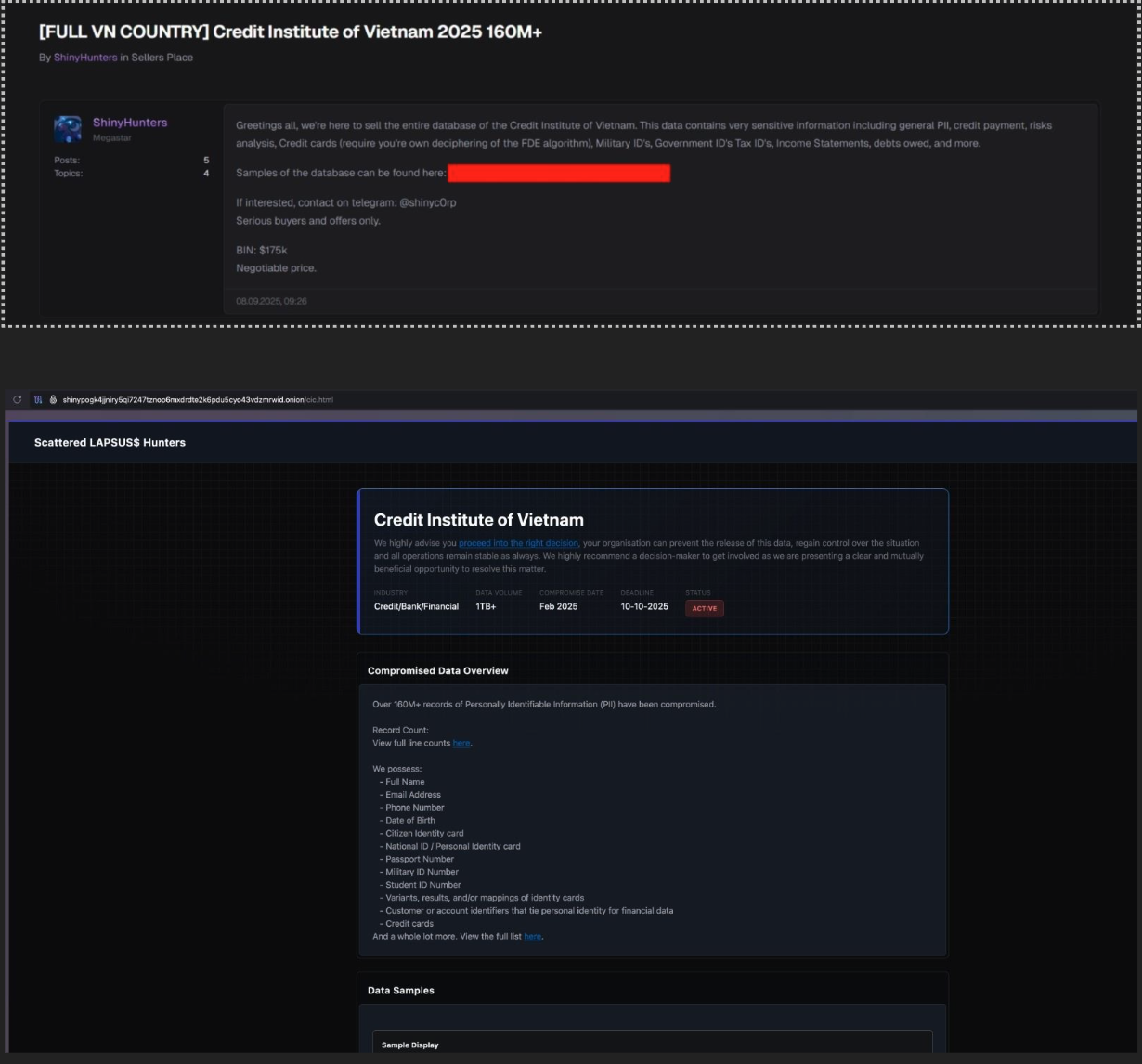

Các phương pháp chính bao gồm: vishing (giả mạo cuộc gọi để lừa cấp quyền OAuth), khai thác lỗ hổng n-day/zero-day, và sử dụng công cụ như TruffleHog để quét secrets

Các Cuộc Tấn Công Nổi Bật

Dưới đây là bảng tổng hợp các cuộc tấn công chính theo thời gian. Shinyc0rp thường nhắm vào dữ liệu cá nhân (PII), source code, và thông tin tài chính để bán hoặc tống tiền.

| Năm | Mục Tiêu Chính | Mô Tả Chi Tiết | Dữ Liệu Bị Đánh Cắp | Hậu Quả |

| 2020 | Tokopedia, Unacademy, và 11 công ty khác | Đánh cắp dữ liệu qua lỗ hổng và bán trên dark web. | Hơn 200 triệu bản ghi người dùng (email, mật khẩu hash). | Dữ liệu được bán công khai; các công ty phải thông báo người dùng. |

| 2020-2021 | Microsoft (GitHub), Pixlr, BigBasket, AnimalJam, PlutoTV | Truy cập mã nguồn qua token GitHub không an toàn; khai thác AWS. | Hàng trăm GB mã nguồn Microsoft; 1.9 triệu bản ghi Pixlr; 20 triệu bản ghi BigBasket. | Mã nguồn bị leak; tăng rủi ro cho các hệ thống khác. |

| 2024 | AT&T (qua đối tác) | Đánh cắp dữ liệu cá nhân và bán trên BreachForums. | 73 triệu bản ghi (SSN, DOB). | AT&T phải điều tra; dữ liệu được sử dụng cho lừa đảo. |

| Tháng 5-9/2025 | Salesforce (hàng trăm công ty: Google, Workday, Qantas, Allianz Life, LVMH, Adidas, v.v.) | Vishing để lừa cấp quyền OAuth; export dữ liệu qua API. Đây là vụ compromise SaaS lớn nhất lịch sử, ảnh hưởng 760 công ty. | Khoảng 1.5 tỷ bản ghi (tên, email, số điện thoại, dữ liệu khách hàng). | Extortion demands; sample data leak trên Telegram. Salesforce từ chối đàm phán. |

| Tháng 8/2025 | Oracle E-Business Suite | Khai thác zero-day CVE-2025-61882 cho remote code execution. | Dữ liệu từ người dùng Oracle (không cụ thể). | Oracle khuyến cáo update khẩn cấp; exploit scripts được publish. |

| Tháng 9/2025 | Red Hat (GitLab) | Đánh cắp source code qua third-party access. | 570 GB mã nguồn; 5.000 Customer Engagement Reports (secrets, tokens). | Red Hat thông báo nạn nhân; rủi ro chain attacks. |

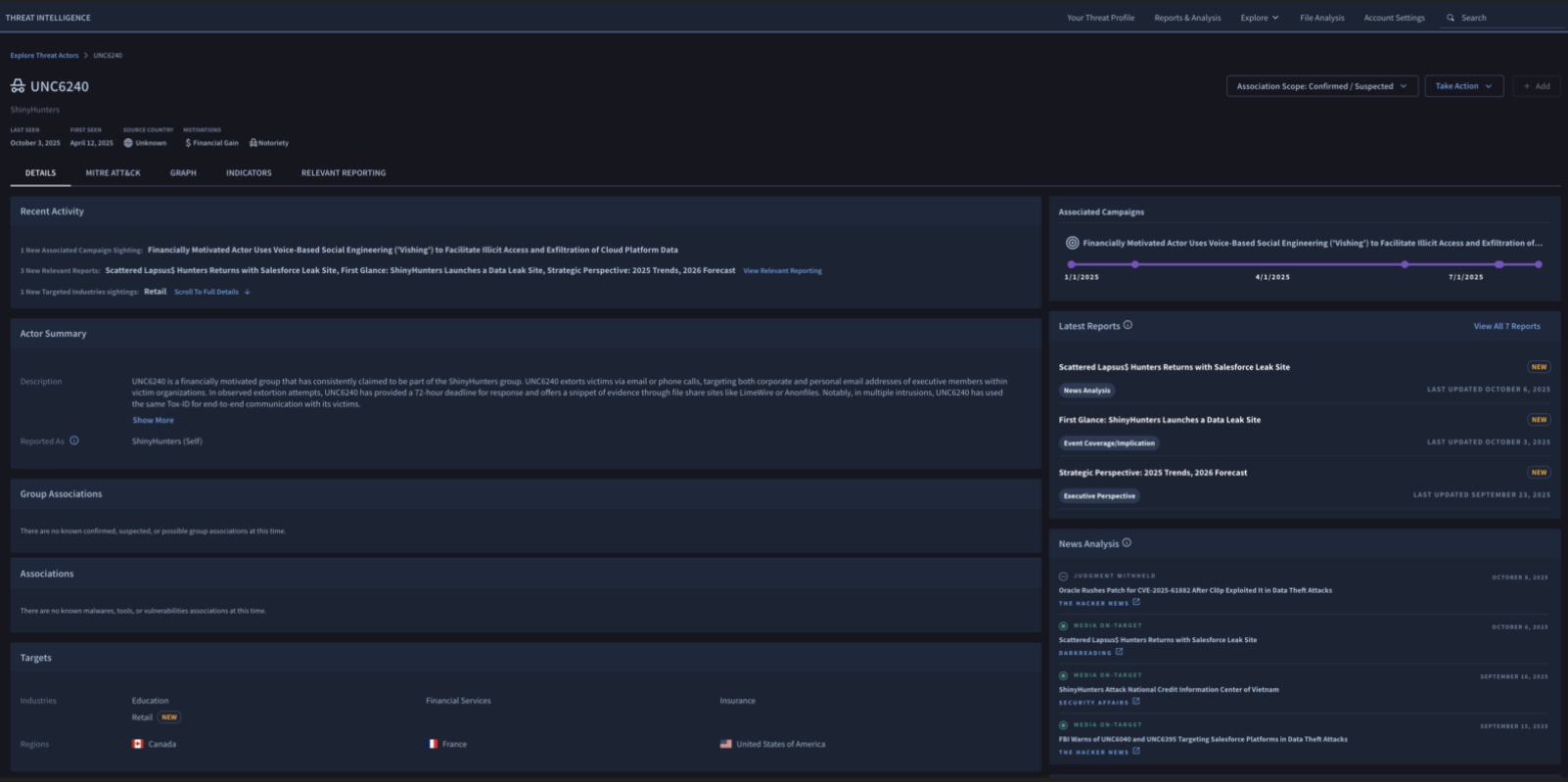

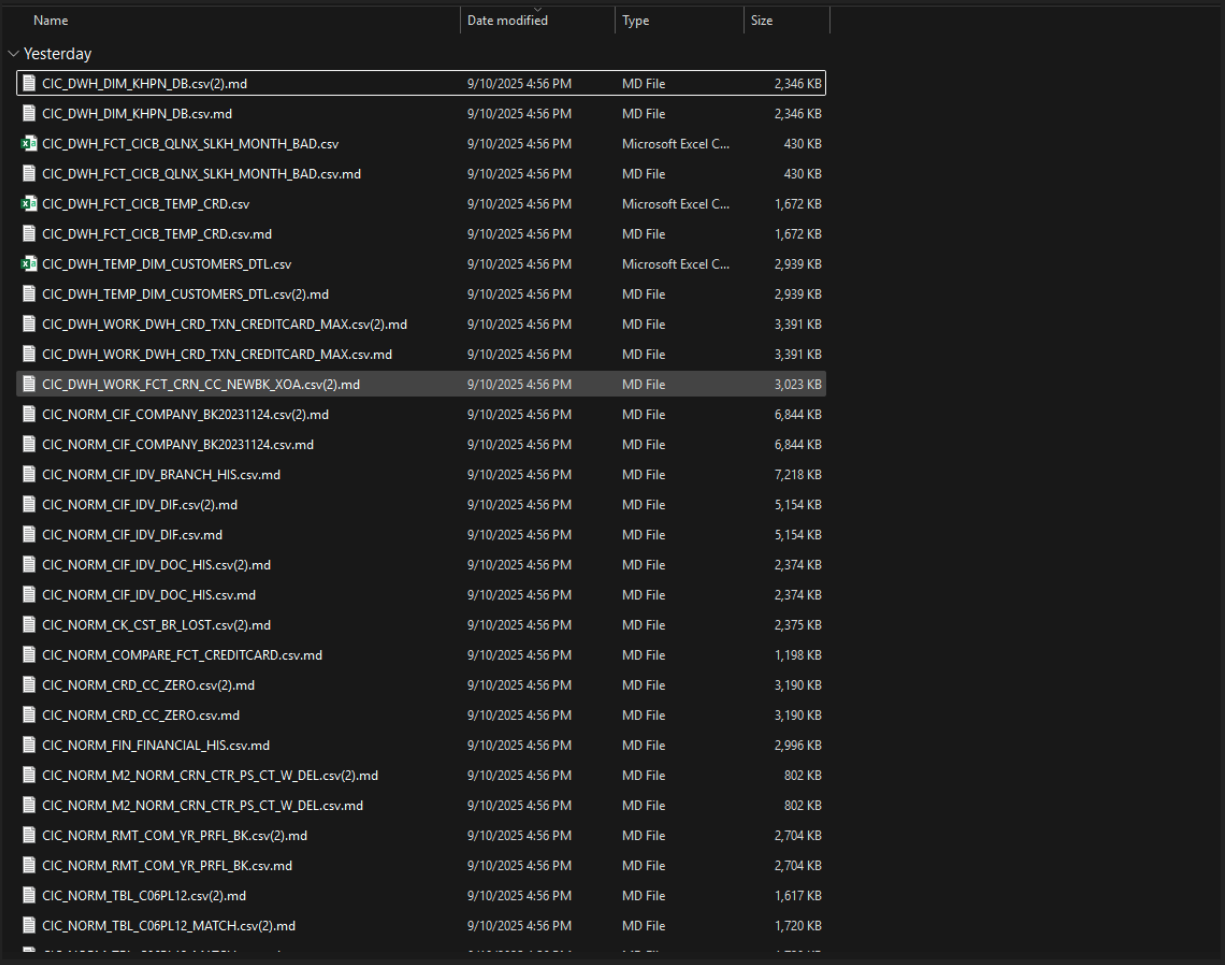

| Tháng 9/2025 | Trung tâm Thông tin Tín dụng Quốc gia (CIC, Việt Nam) | Khai thác lỗ hổng n-day trên phần mềm cũ. | 160 triệu hồ sơ cá nhân (PII, lịch sử tín dụng); ảnh hưởng gần toàn bộ dân số Việt Nam. | Dữ liệu rao bán 175.000 USD |

| Tháng 9/2025 | Discord (qua third-party) | Đánh cắp dữ liệu từ nhà cung cấp dịch vụ khách hàng. | Usernames, emails, IPs, thẻ tín dụng (last 4 digits), government IDs. | Discord thông báo nạn nhân; rủi ro identity theft. |

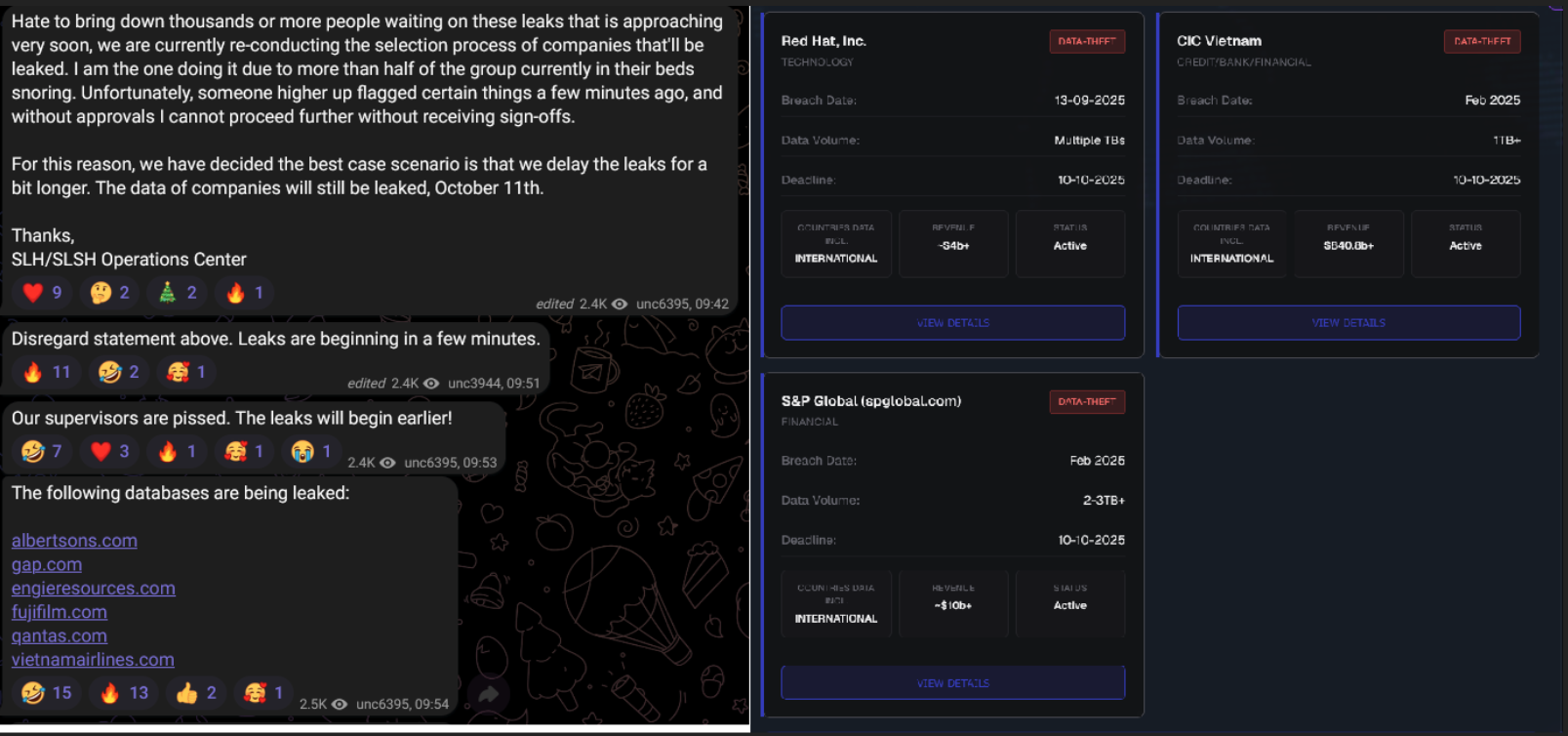

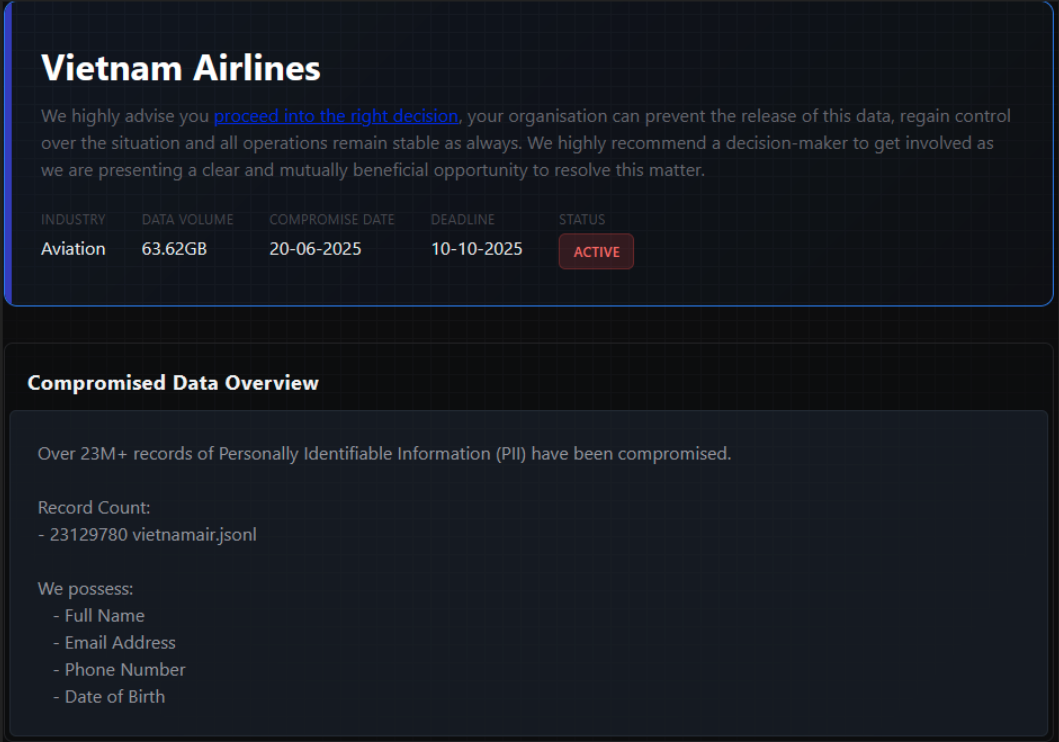

| Tháng 10/2025 | Vietnam Airlines | Ransomware nhắm Salesforce; đe dọa leak dữ liệu hàng không. | Thông tin khách hàng (đặt vé, thanh toán); dữ liệu hoạt động. | 63,62 GB dữ liệu định dạng JSON, chứa hơn 23 triệu bản ghi (~7,3 triệu khách hàng) |

| Tháng 10/2025 | Các công ty khác (qua Trinity of Chaos DLS) | Ra mắt data leak site, liệt kê 39 nạn nhân Salesforce (FedEx, Disney, UPS, v.v.); đòi ransom từ Salesforce. | Tiếp tục từ vụ Salesforce; thêm malware threats đến nhà nghiên cứu. | Deadline leak 10/10/2025 |

Hình 1 Thông tin giao bán dữ liệu trên các Group.

Ngày 8 tháng 9 năm 2025, trên diễn đàn buôn bán dữ liệu ghi nhận bài đăng liên quan quan tới 160 triệu bản ghi dữ liệu của Trung tâm thông tin tín dụng quốc gia Việt Nam. Bài đăng được đăng dưới tên hacker có tên: ShinnyHunters. Các dữ liệu này tập chung vào các máy chủ chứa cơ sở dữ liệu của CIC theo báo cáo ban đầu lỗi sinh ra được cho là xuất phát từ lỗi misconfiguration của CIC và khai thác lỗ hổng “n-day” (lỗ hổng đã biết nhưng chưa được patch) trong phần mềm end-of-life.

Các bản ghi dữ liệu được cập nhật sớm nhất là từ 2015 và những bản ghi cập nhật gần nhất ghi nhật là vào khoảng tháng 5 năm 2025.

Đây là vụ tấn công đầu tiên của ShinyHunters nhắm vào Việt Nam và khu vực châu Á, thường được ví là cơ hội ngẫu nhiên do giá trị dữ liệu cao

Hình 2 Bài đăng giao bán dữ liệu của CIC Vietnam.

Ngày 20 tháng 6 năm 2025, tổ chức hacker đã công bố thông tin Vietnam Airlines cũng được rao bán dữ liệu trên hệ thống website của tổ chức này. Trong đó tổng dữ liệu được giao bán là: 63.62GB Các dữ liệu bao gồm họ và tên địa chỉ, email số điện thoại, ngày tháng năm sinh của các khách hàng. Lỗ hổng được cho là dựa trên các lỗ hổng của nền tảng Saleforces.

Hình 3 Thông tin giao bán của VietNam Airlines

ShinyHunters không sử dụng ransomware hay tống tiền trực tiếp CIC, VNA, mà tập trung vào việc exfiltrate dữ liệu để bán trên dark web.

Đánh giá ảnh hưởng:

Dựa trên phân tích từ CMC Telecom và các nguồn cập nhật gần đây (tính đến 14/10/2025), vụ lộ dữ liệu do nhóm ShinyHunters (và liên minh Scattered LAPSUS$ Hunters) thực hiện đã gây ra tác động nghiêm trọng đến an ninh mạng và an toàn dữ liệu cá nhân tại Việt Nam. Các vụ việc này liên quan đến đánh cắp dữ liệu từ Trung tâm Thông tin Tín dụng Quốc gia (CIC) và Vietnam Airlines, với tổng quy mô hơn 183 triệu bản ghi cá nhân bị lộ. gần như bao quát toàn bộ dân số (102 triệu người)

Tác Động Chính:

- Đối Với Công Dân: Tăng rủi ro lừa đảo tài chính và identity theft, hacker có thể mạo danh ngân hàng, tổ chức uy tín để thực hiện phishing/vishing, đòi nợ giả, mở tài khoản trái phép, hoặc lừa đảo vé máy bay. Chi phí cá nhân có thể lên đến hàng nghìn USD mỗi nạn nhân, kèm theo sự mất lòng tin

- Đối Với Tổ Chức Và Kinh Tế: CIC và Vietnam Airlines phải chịu chi phí xử lý breach ước tính hàng triệu USD (trung bình 5,9 triệu USD cho ngành tài chính/hàng không), mất uy tín, gián đoạn hoạt động. Vụ việc lộ điểm yếu hệ thống (lỗ hổng n-day, khai thác Salesforce), có thể dẫn đến chain attacks toàn cầu, ảnh hưởng ngành tài chính (liên kết với các ngân hàng lớn) và hàng không.

- Tác Động Xã Hội Và Quốc Gia: Tăng số vụ lừa đảo (đã cao ở Việt Nam năm 2024 với 14,5 triệu tài khoản lộ), rủi ro do thám doanh nghiệp/tình báo, và giảm đầu tư nước ngoài do lo ngại an ninh dữ liệu.

Khuyến nghị giảm thiểu rủi ro:

CMC Telecom khuyến nghị đảm bảo quyền lợi của công dân:

- Tăng cường khuyến cáo khách hàng sử dụng cuối về việc lợi dụng hoặc mạo danh cán bộ ngân hàng, tổ chức hoặc cơ quan có thẩm quyền nhằm lừa đảo.

- Không chia sẻ thông tin cá nhân qua cuộc gọi/email lạ. Kiểm tra lịch sử tín dụng qua ứng dụng CIC official và kích hoạt thông báo giao dịch ngân hàng

- Thông báo tới nội bộ ngân hàng cẩn trọng với các cuộc gọi lừa đảo, tăng cường giám sát với các hoạt động thay đổi thông tin thẻ, dữ liệu hoặc cấp lại tài khoản thông qua cuộc gọi tới ngân hàng.

Đối với các tổ chức tại Việt Nam

- Giảm thiểu các bề mặt tấn công có thể khai thác vào hệ thống: Tăng cường công tác đánh giá kiểm soát các hệ thống có kết nối trực tiếp tới internet nhằm phát hiện các cổng dịch vụ, cấu hình sai, các thành phần EOL của hệ thống khi public hệ thống kết nối tới internet.

- Cập nhật bản vá và xây dựng kế hoạch xử lý: tổ chức cần lưu ý theo dõi các bản tin về lỗ hổng bảo mật, các bản cập nhật mới, hoặc các chiến dịch nhắm vào khu vực.

- Tăng cường giám sát và cập nhật các tin tức về Supply Chain (chuỗi cung ứng) như Salesforce, AWS, Github..etc thông qua các tổ chức Threat Intelligence nhằm xây dựng các kịch bản ứng phó với lỗ hổng bảo mật hoặc các rủi ro ATTT xuất phát của bên thứ 3. Trong trường hợp ghi nhận các thông tin về cuộc tấn công cần thực hiện các công việc sau:

- Thực hiện theo dõi các hoạt động của dữ liệu, các hoạt động bất thường trên hệ thống như: sự thay đổi dữ liệu, tần xuất truy cập và xử lý dữ liệu đột biến trên hệ thống.

- Giảm quyền truy cập của bên thứ ba xuống mức tối thiểu trong giai đoạn chưa nhận được bản vá từ bên cung cấp.

- Tuân thủ nguyên tắc Zero Trust và định kỳ thay đổi các xác thực liên quan của hệ thống, rotate OAuth tokens định kỳ và implement IP restrictions

- Phân tích phạm vi sự cố.

ShinyHunters khai thác lỗ hổng “n-day” (lỗ hổng đã biết nhưng chưa được vá) trong phần mềm end-of-life và các lỗi misconfiguration của hệ thống mà không sử dụng các kỹ thuật social engineering mà nhóm hay sử dụng với các cuộc tấn công trước đó.

Hơn 160 triệu bản ghi, với tổng lượng dữ liệu ~3 tỷ lines (bao gồm dữ liệu lịch sử và nhiều bản ghi dữ liệu cá nhân). Dữ liệu ảnh hưởng gần như toàn bộ dân số Việt Nam (khoảng 102 triệu người)

- Sự cố lộ lọt dữ liệu của CIC.

Thông qua quá trình theo dõi, nhóm phân tích thông tin của CMC Telecom lấy được bản mẫu của dữ liệu bị giao bán. Trong đó mẫu dữ liệu bao gồm khoảng 50 bản ghi dưới dạng CSV file.

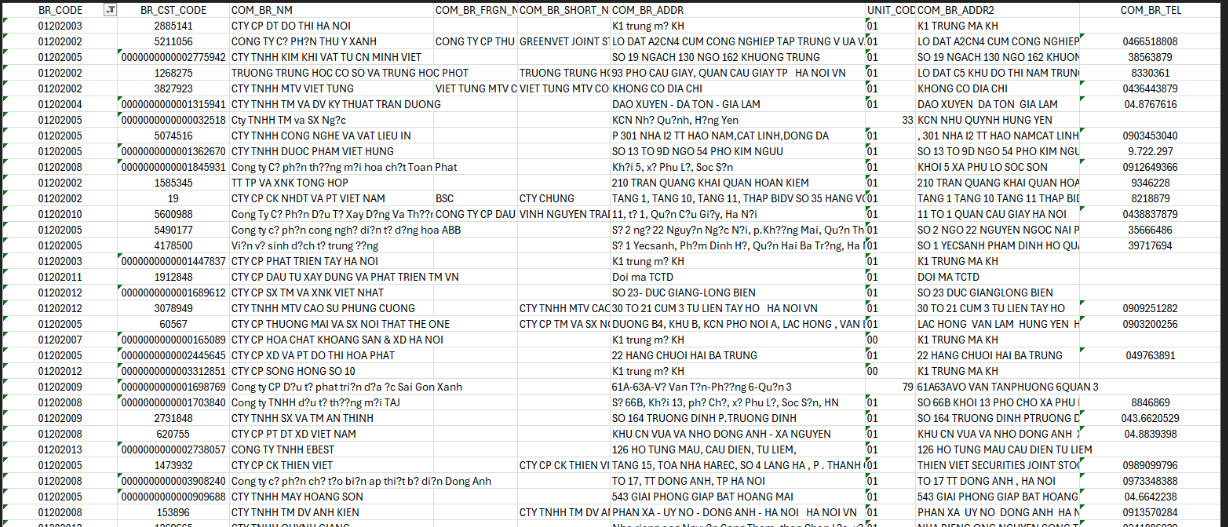

Hình 4 Dữ liệu mẫu (Sample)

Các dữ liệu trong bản ghi qua phân tích tương tự với một số database trên hệ thống của CIC. CIC không lưu trữ dữ liệu thẻ tín dụng plaintext, nhưng PII chi tiết và lịch sử tín dụng vẫn bị lộ.

Các dữ liệu bao gồm

- Thông tin cá nhân (PII): Họ tên, email, số điện thoại, CMND/CCCD, mã số thuế, ID.

- Lịch sử tín dụng: Phân tích rủi ro, báo cáo thu nhập, nợ nần, lịch sử thanh toán, số dư khoản vay.

- Thông tin ngân hàng: Thẻ tín dụng (một phần mã hóa), số lượng khoản vay, lịch sử trả nợ, liên kết với các ngân hàng lớn như VietCredit, MB Bank, Ocean Bank, VPBank, Sacombank, Agribank, Citibank.

- Dữ liệu doanh nghiệp: Thông tin liên hệ, việc làm, và dữ liệu liên quan đến cả cá nhân lẫn tổ chức.

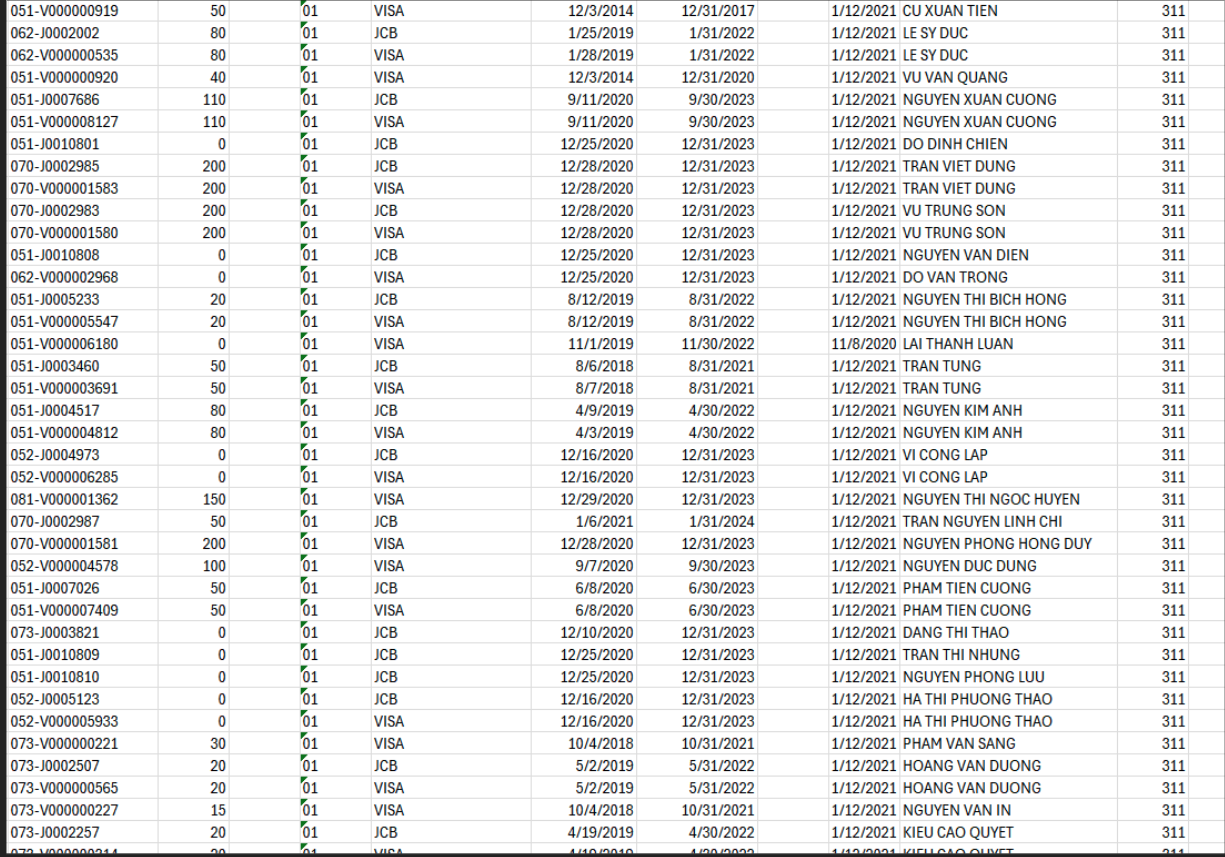

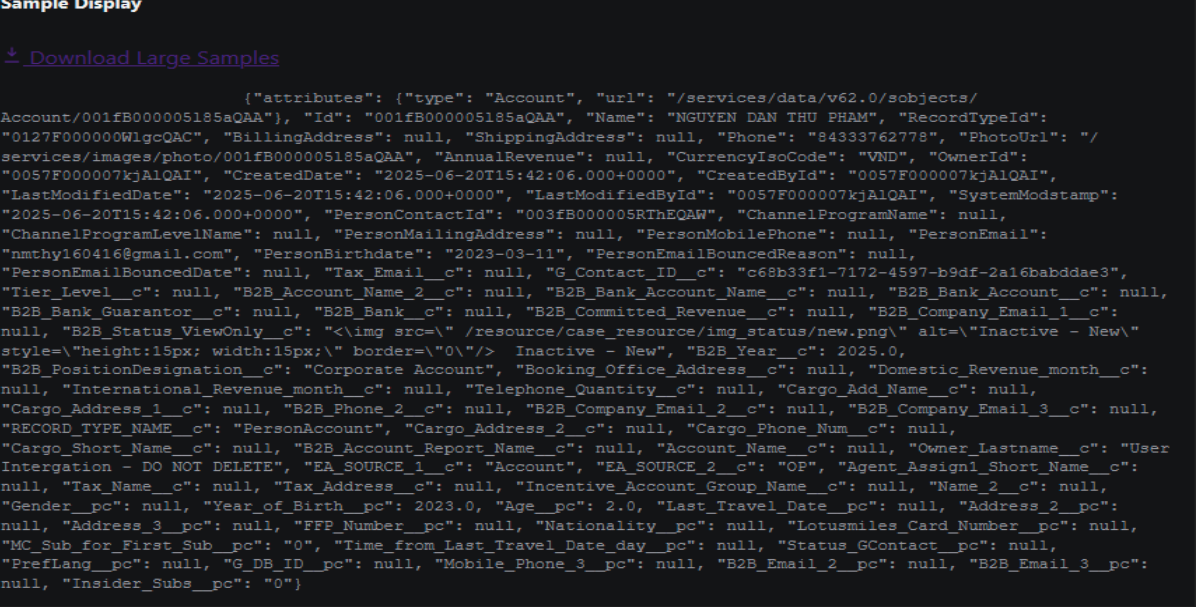

Hình 5 Thông tin tài khoản thanh toán.

Qua phân tích dữ liệu mẫu bao gồm nhiều ngân hàng khác nhau bao gồm các dữ liệu cá nhân, dữ liệu thẻ thanh toán và các dữ liệu về địa chỉ của cá nhân được lưu thành nhiều bảng khác nhau. Trong đó, khi liên kết các bảng với các thuộc tính bao gồm: MBR_CODE,

Ảnh hưởng tới ngân hàng và các tổ chức Việt Nam

Qua phân tích, CMC ghi nhận trong hệ thống CSDL đó bao gồm: dữ liệu thanh toán , dữ liệu thẻ , thông tin người dùng. Bên cạnh đó, dữ liệu trong các database còn có chứa một trường dữ liệu bao gồm mã khách hàng CIC_CODE, BR_CST_CODE và BR_CST_CODE là các mã định danh khách hàng trên cơ sở dữ liệu.

Bằng cách đối chiếu các dữ liệu từ trường BR_CODE từ các bảng dữ liệu khác nhau dễ dàng có thể liên kết các bản ghi dữ liệu này thành các bản ghi hoàn chỉnh trong đó chứa các dữ liệu bao gồm: Họ tên, địa chỉ, số điện thoại của chủ thể trong dữ liệu được rao bán.

Hình 6 Thông tin về bảng dữ liệu cá nhân.

Bên cạnh đó, dữ liệu trong các database còn có chứa một trường dữ liệu bao gồm mã khách hàng CIC_CODE, BR_CST_CODE và BR_CST_CODE là các mã định danh khách hàng trên cơ sở dữ liệu.

Bằng cách đối chiếu các dữ liệu từ trường BR_CODE từ các bảng dữ liệu khác nhau dễ dàng có thể liên kết các bản ghi dữ liệu này thành các bản ghi hoàn chỉnh trong đó chứa các dữ liệu bao gồm: Họ tên, địa chỉ, số điện thoại của chủ thể trong dữ liệu được rao bán.

Hình 7 Thông tin chi tiết về khách hàng khi liên kết với các khóa thông tin.

Thời Gian

- Thời điểm tấn công: Không xác định chính xác, nhưng dữ liệu có timestamp đến tháng 2/2025, cho thấy truy cập có thể diễn ra trước đó từ khá lâu.

- Công bố: Tháng 9/2025, ShinyHunters rao bán dữ liệu trên diễn đàn Breachsta với giá khởi điểm 175.000 USD, kèm mẫu chứng minh. Bài đăng sau đó bị xóa, nhưng đàm phán thông tin tiếp tục qua Telegram và website: http://shinypogk4jjniry5qi7247tznop6mxdrdte2k6pdu5cyo43vdzmrwid.onion

- Xác nhận chính thức: Ngày 11/9/2025 xác nhận dấu hiệu truy cập trái phép ngày 15/9/2025

- Sự cố lộ lọt thông tin Vietnam Airlines.

Vụ việc này là 1 phần của chiến dịch lớn hơn nhắm vào Salesforce (cuộc tấn công chuỗi cung ứng), nơi ShinyHunters (dưới tên Scattered LAPSUS$ Hunters – liên minh với Scattered Spider và LAPSUS$) đánh cắp dữ liệu từ 39 công ty, tổng chiến dịch ảnh hưởng 989 triệu records từ 39 công ty này

Đối với Vietnam Airlines, hacker không tấn công hệ thống nội bộ mà khai thác từ tài khoản Salesforce để export dữ liệu khách hàng. Đây là vụ thứ hai của nhóm nhắm vào Việt Nam sau CIC.

Hacker khai thác lỗ hổng trong Salesforce (dịch vụ CRM mà Vietnam Airlines sử dụng), không phải thông qua trực tiếp vào hệ thống hàng không của VNA. Phương pháp bao gồm vishing/phishing ( cách nhóm thường sử dụng) để cấp quyền OAuth, sau đó export dữ liệu qua API.

Nhóm hacker đe doạ sẽ leak dữ liệu công khai sau khi tống tiền Salesforce thất bại. Đây gọi là tấn công kiểu ransomware/extortion, với data leak site “Trinity of Chaos” để công bố nạn nhân

63,62 GB dữ liệu định dạng JSON, chứa hơn 23 triệu bản ghi ( ước tính 7.3 triệu khách hàng, có thể cao hơn)

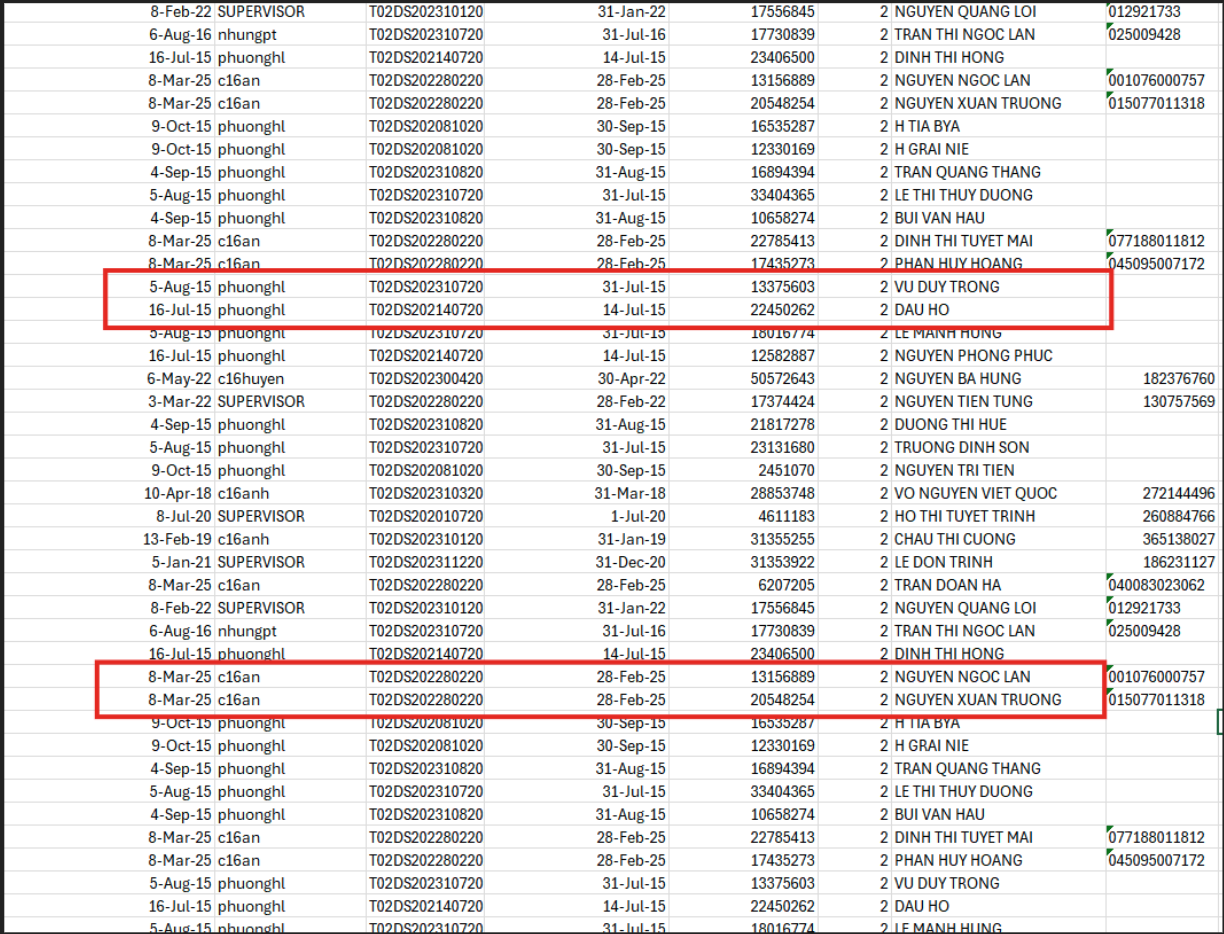

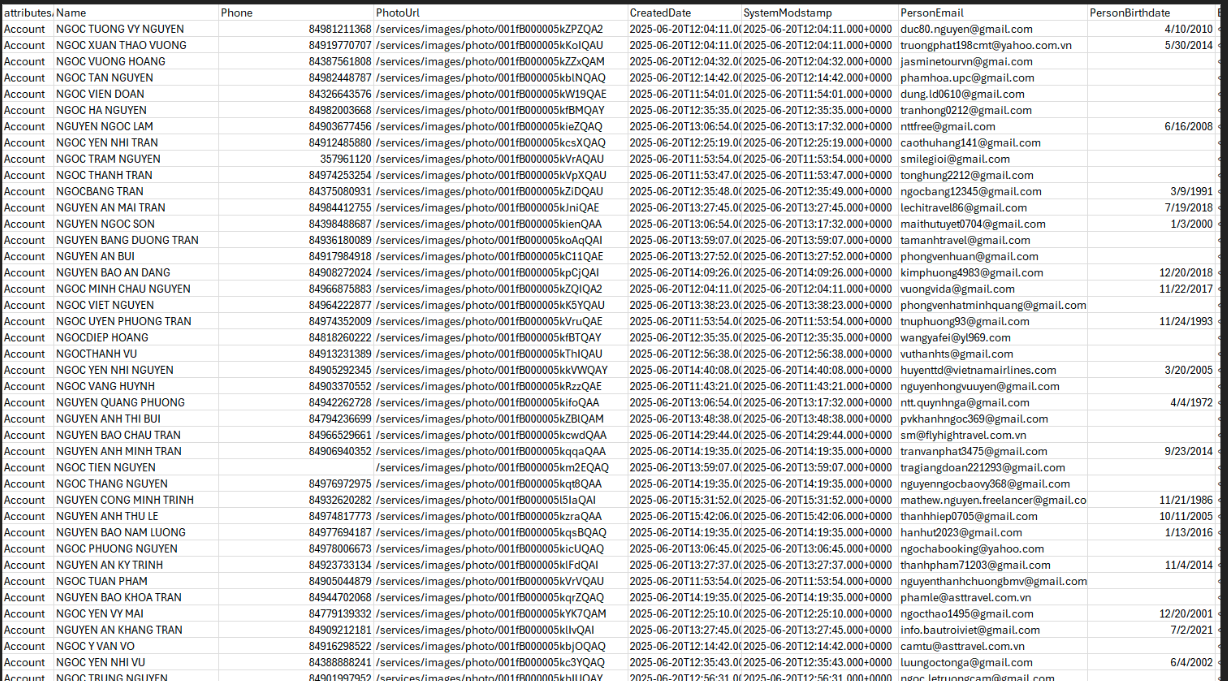

Qua đánh giá dữ liệu từ các mẫu dữ liệu thu được, kết quả cho thấy như sau:

Hình 8 Dữ liệu mẫu được công bố.

Hình 9 Thông tin lộ lọt dữ liệu bản rõ.

Trong bảng dữ liệu mẫu được công bố chứa các trường:

- Name: họ và tên

- Phone: Số điện thoại

- Personal Email: địa thỉ email cá nhân

- PersonBirthdate: ngày tháng năm sinh

- B2B_Status_ViewOnly__c: đường dẫn tới tệp ảnh của cá nhân.

Dữ liệu bị lộ của Vietnam Airline không quá khó để liên kết, chủ yếu là cùng một hệ thống cơ sở dữ liệu bị đánh cắp. Các dữ liệu này được cập nhật lần cuối trong tháng 6 năm 2025 cùng thời điểm với thông tin công bố trên diễn đàn về thời gian được công bố.

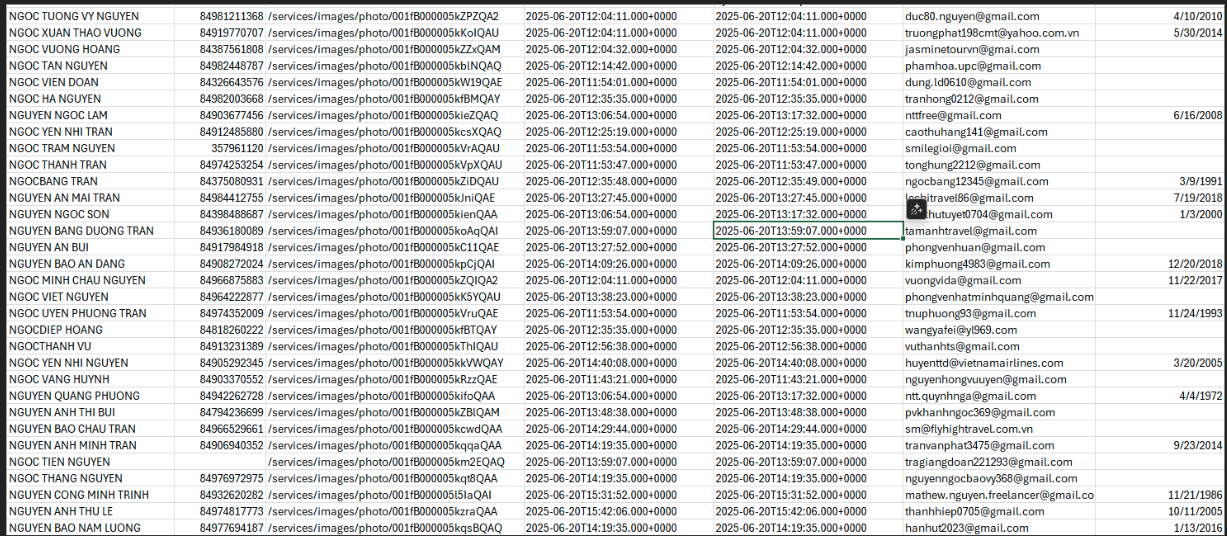

Hình 10 Dữ liệu được lọc nhiễu.

Dữ liệu sau khi làm sạch được xác định bao gồm:

- PII: Họ tên đầy đủ, ngày sinh, giới tính, số điện thoại, email, địa chỉ cư trú (đường phố, thành phố, quốc gia).

- Thông tin hàng không: Số thẻ khách hàng thân thiết, số chuyến bay thường xuyên, loại tài khoản (cá nhân/doanh nghiệp), metadata chủ sở hữu, ID nội bộ.

- Dữ liệu doanh nghiệp: Vai trò công ty, thông tin thuế, email/phone doanh nghiệp, theo dõi chuyến bay.

- Khác: Tiền tệ sử dụng, phân loại hồ sơ, thông tin cargo/doanh nghiệp.

Dữ liệu từ 23/11/2020 đến 20/6/2025. Dựa trên phân tích của CMC Telecom cho thấy dữ liệu có tính chính xác cao, nhưng chỉ Vietnam Airlines có thể xác nhận đầy đủ ( chưa có xác nhận công khai).

Thời Gian

- Thời điểm tấn công: Dữ liệu từ 2020-2025, nhưng breach có thể từ tháng 6-7/2025 (dựa trên thông tin tấn công tổng thể Saleforce).

- Công bố: Ngày 3/10/2025, thông tin Vietnam Airlines xuất hiện trên leak site. Ngày 10/10/2025, dữ liệu được public sau deadline tống tiền. Rao bán trên diễn đàn hacker từ sáng 13/10/2025.

- Lịch sử liên quan: Năm 2016, Vietnam Airlines bị hack, lộ 410.000 thành viên khách hàng thân thiết.