1./ Tổng quan

Ghi nhận một chiến dịch tấn công chuỗi cung ứng nhắm vào nền tảng npm, sử dụng phishing để chiếm quyền tài khoản maintainer và phát tán mã độc vào các package cực kỳ phổ biến. Mục tiêu là chiếm quyền các giao dịch Web3, chuyển tiền người dùng về tài khoản kẻ tấn công mà không bị phát hiện, bao gồm 18 gói phố biến như (debug, chalk, ansi-styles,…) chi tiết các gói như sau:

- backslash (0.26m downloads per week)

- chalk-template (3.9m downloads per week)

- supports-hyperlinks (19.2m downloads per week)

- has-ansi (12.1m downloads per week)

- simple-swizzle (26.26m downloads per week)

- color-string (27.48m downloads per week)

- error-ex (47.17m downloads per week)

- color-name (191.71m downloads per week)

- is-arrayish (73.8m downloads per week)

- slice-ansi (59.8m downloads per week)

- color-convert (193.5m downloads per week)

- wrap-ansi (197.99m downloads per week)

- ansi-regex (243.64m downloads per week)

- supports-color (287.1m downloads per week)

- strip-ansi (261.17m downloads per week)

- chalk (299.99m downloads per week)

- debug (357.6m downloads per week)

- ansi-styles (371.41m downloads per week)

Tổng lượt tải mỗi tuần của các gói này lên tới 2 tỉ lần.

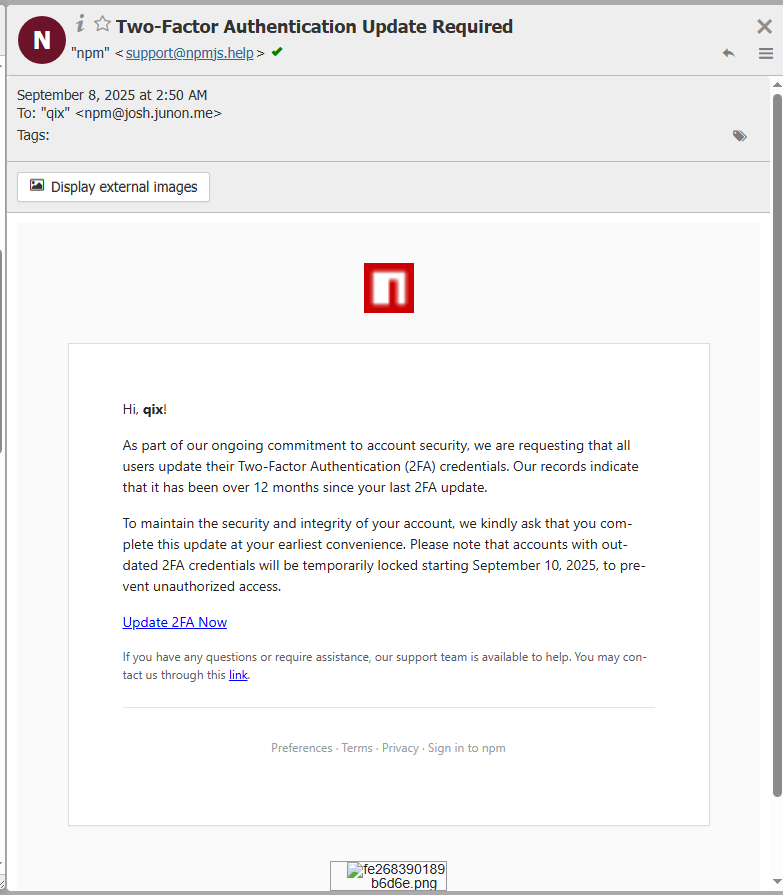

Hackers đã chiếm quyền tài khoản của maintainer (được biết là qix) thông qua một email lừa đảo (phishing email gửi từ địa chỉ giả danh support@npmjs.help).

Sau đó họ phát hành phiên bản độc hại của các gói bằng cách chèn mã độc đã được obfuscated vào file index.js.

Sau khi thực hiện deobfucated đối với mã độc này, kết quả thu được một đoạn mã javascript khá phức tạp. Sau khi phân tích mã độc này, phát hiện nó được thiết kế để chèn vào trình duyệt người dùng khi họ tương tác với website, nó tự đưa vào các chức năng như fetch, XMLHttpRequest và các thông tin tin về interface ví phổ biến. Mã độc sẽ thay đổi địa chỉ ví nhận trong giao dịch với các địa chỉ do hacker kiểm soát, mọi thay đổi diễn ra trong nền, người dùng không nhận ra.

**Giảm thiểu rủi ro:

- Thực hiện rà soát lại thông tin các phiên bản thư viện bị ảnh hưởng.

- Đào tạo và nâng cao nhận thức của nhân viên về các chiến thuật lừa đảo hiện tại, cảnh giác với các giao tiếp và yêu cầu đáng nghi ngờ (thường là phương thức đầu vào foothold của nhóm tấn công)

**Một số nguồn tham khảo: