1./ Tổng qua và phân tích

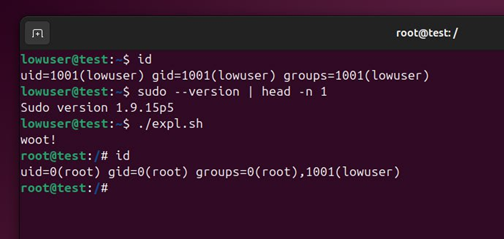

CVE-2025-32463 là lỗ hổng mức độ nghiêm trọng ảnh hưởng đến Sudo, cho phép kẻ tấn công nâng cao đặc quyền (root).

Tiện ích Sudo là một công cụ dòng lệnh có đặc quyền được cài đặt sẵn trên các hệ thống Linux, cho phép người dùng được cấp phép thực thi một lệnh với quyền của superuser (root) hoặc người dùng khác, theo chính sách bảo mật được thiết lập. Công cụ này thường được sử dụng để triển khai mô hình quyền tối thiểu (least privilege) – cho phép người dùng thực hiện các tác vụ quản trị yêu cầu quyền nâng cao mà không cần chia sẻ mật khẩu root, đồng thời tạo ra dấu vết kiểm toán (audit trail) trong nhật ký hệ thống.

***Chi tiết

Tùy chọn sudo -R (–chroot) được thiết kế cho phép người dùng chạy câu lệnh với thư mục root do người dùng chọn nếu tệp sudoers cho phép. Một thay đổi đã được thực hiện trong sudo 1.9.14 để giải quyết các đường dẫn qua chroot() bằng thư mục root do người dùng chỉ trong khi tệp sudoers vẫn đang có quyền cao (evaluated). Kẻ tấn công có thể đánh lừa sudo để tải lên thư viện chia sẻ tùy ý bằng cách tạo tệp /etc/nsswitch.conf do user chỉ định.

Kẻ tấn công có thể thực thi câu lệnh tùy ý như root.

***Tác động

Cấu hình mặc định của Sudo tồn tại lỗ hổng. Mặc dù lỗ hổng liên quan đến tính năng chroot của Sudo, nhưng không yêu cầu phải có bất kỳ rule Sudo nào được định nghĩa cho người dùng.

Điều này đồng nghĩa với việc bất kỳ người dùng cục bộ không có đặc quyền nào cũng có thể leo thang đặc quyền lên root nếu hệ thống đang sử dụng phiên bản Sudo bị ảnh hưởng.

2./ Khuyến nghị và chi tiết các bản cập nhật

Để giảm thiểu ảnh hưởng bởi lỗ hổng bảo mật người dùng nên cập nhật Sudo lên phiên bản theo bảng dưới đây để bảo vệ khỏi lỗ hổng này.

| STT | Tên lỗ hổng | Phiên bản ảnh hưởng | Phiên bản cần nâng cấp |

| 1 | CVE-2025-32463 | 1.8.32 – 1.9.17 | >= 1.9.17p1 |

*** Một số nguồn tham khảo: